¿Quieres tener tus sucursales en distintos países unidas de forma segura?. Tenemos la solución

Arvet ofrece a sus asociados soluciones seguras para unir sus distintas oficinas en diversos paises.

Hoy vamos a hablar sobre VPN, un recurso que las empresas utilizan cada vez más, bien subcontratando con distintos operadores su despliegue, o mediante el asesoramiento de empresas especializadas, o incluso realizando ellos mismos mediante equipamiento Hardware o más recientemente, servicios Software especializado en VPN, las interconexiones entre sus sedes nacionales e internacionales.

Gracias a la VPN, es posible actualmente, deslocalizar completamente todos los servicios de una empresa, teléfono, correo electrónico, trabajo en equipo, web e intranet, servicios de gestión, almacenes, etc.

Veamos pues sus características:

¿Qué es?

Una red privada virtual (RPV), en inglés: Virtual Private Network (VPN), es una tecnología de red que permite una extensión segura de la red de área local (LAN) sobre una red pública o no controlada como Internet. Permite que los ordenadores de la red envíen y reciban datos sobre redes compartidas o públicas como si fuera una red privada, con toda la funcionalidad, seguridad y políticas de gestión de una red privada.

¿Cómo Funciona?

Una VPN funciona al establecer una conexión punto a punto entre dispositivos, routers, ordenadores, servidores o centrales telefónicas, mediante el uso de conexiones dedicadas o no, pero siempre con cifrado.

Ejemplos comunes son la posibilidad de conectar dos o más sucursales de una empresa utilizando como vínculo Internet, en un ámbito geográfico local o de forma internacional, permitir a los miembros de la empresa la conexión desde su casa al centro de trabajo (teletrabajo), o que un usuario pueda acceder a su equipo desde un sitio remoto, como por ejemplo un hotel. Todo ello utilizando la infraestructura de Internet.

¿la VPN es segura?

Sí, siempre y cuando se utilicen claves seguras, certificados y protocolos seguros, para hacerlo posible, es necesario proporcionar los medios para garantizar la autentificación.

Autentificación y autorización: ¿quién está del otro lado? Usuario/equipo y qué nivel de acceso debe tener.

Integridad: de que los datos enviados no han sido alterados. Para ello se utilizan funciones de Hash. Los algoritmos de hash más comunes son los Message Digest (MD2 y MD5) y el Secure Hash Algorithm (SHA).

Confidencialidad/Privacidad: para estar seguros de que los datos solamente puede ser interpretados por los emisores/destinatarios. Se hace uso de algoritmos de cifrado como Triple Data Encryption Standard (3DES) y Advanced Encryption Standard (AES), entre otros.

No repudio: es decir, un mensaje tiene que ir firmado, y quien lo firma no puede negar que envió el mensaje.

Control de acceso: aseguramos que los participantes autenticados tengan acceso únicamente a los datos a los que están autorizados.

Auditoría y registro de actividades: se trata de asegurar el correcto funcionamiento y la capacidad de recuperación.

Calidad del servicio (QOS): para asegurar un buen rendimiento, que no haya una degradación en la velocidad de transmisión, esto puede provocar, por ejemplo, que la VozIP se escuche entrecortada.

Tipos de VPN:

VPN de acceso remoto: Es quizás el modelo más usado actualmente, y consiste en usuarios o proveedores que se conectan con la empresa desde sitios remotos (oficinas comerciales, domicilios, hoteles, aviones, etcétera) utilizando Internet como vínculo de acceso. Una vez autenticados tienen un nivel de acceso muy similar al que tienen en la red local de la empresa.

VPN punto a punto: Este esquema se utiliza para conectar oficinas remotas con la sede central de la organización. El servidor VPN, que posee un vínculo permanente a Internet, acepta las conexiones vía Internet provenientes de los sitios y establece el túnel VPN. Los servidores de las sucursales se conectan a Internet utilizando los servicios de su proveedor local de Internet, típicamente mediante conexiones de banda ancha.

Tunneling: La técnica de tunneling consiste en encapsular un protocolo de red dentro de otro (protocolo de red encapsulador) creando un túnel dentro de una red. El túnel queda definido por los puntos extremos y el protocolo de comunicación empleado, que entre otros, podría ser SSH. El uso de esta técnica persigue diferentes objetivos, dependiendo del problema que se esté tratando, como por ejemplo la redirección de tráfico, mayor seguridad, doble encriptación, envío de paquetes de datos sin modificar entre varios puntos, etc.

VPN sobre LAN: Este esquema es el menos difundido pero uno de los más indicados para utilizar dentro de la empresa. Es una variante del tipo "acceso remoto" pero, en vez de utilizar Internet como medio de conexión, emplea la misma red de área local (LAN) de la empresa. Sirve para aislar zonas y servicios de la red interna. Esta capacidad lo hace muy conveniente para mejorar las prestaciones de seguridad de las redes inalámbricas (WiFi).

Un ejemplo clásico es un servidor con información sensible, como las nóminas, ubicado detrás de un equipo VPN, el cual provee autenticación adicional más el agregado del cifrado, haciendo posible que solamente el personal de recursos humanos habilitado pueda acceder a la información.

Otro ejemplo es la conexión a redes Wi-Fi haciendo uso de túneles cifrados IPSec o SSL que además de pasar por los métodos de autenticación tradicionales (WEP, WPA, direcciones MAC, etc.) agregan las credenciales de seguridad del túnel VPN creado en la LAN interna o externa.

Resumiendo:

Actualmente existen varias tecnologías y dispositivos que aúnan varias de estas tecnologías en un solo servicio, siendo posible el realizar una conexión punto a punto dentro de un túnel y realizar Ethernet sobre IP de tal forma que las sedes trabajan como si estuvieran conectadas directamente en la red local principal de la empresa, pero recibiendo y enviando la información de forma segura mediante encriptación de alto nivel.

Es recomendable tener presente que toda nuestra información es valiosa, sea un simple paquete de nuestra red o la información sensible de nuestra empresa, y su salvaguarda no debe estar menospreciada.

Ventajas: Integridad, confidencialidad y seguridad de datos, reducción de costes, facilidad de uso, comunicación entre usuarios en lugares distantes en diferentes puntos del mundo, velocidad de las comunicaciones y agilidad en los procesos empresariales.

¿Cómo puedo implementar en mi empresa una VPN segura?

Existen diversos productos con mayor o menor seguridad que nos pueden proveer de los servicios necesarios para realizar la VPN de interconexión, es recomendable tener alguien que asesore a la empresa en este campo, ya que son muchas las soluciones existentes, vía Hardware o Software, con seguridad básica o avanzada.

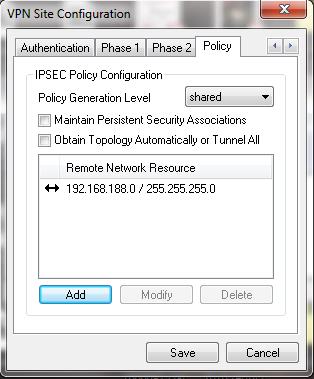

Desde Multimedia Valencia, llevamos más de 18 años asesorando en TI, en el ámbito de la VPN, actualmente proveemos de conexiones dedicadas en fibra óptica, equipos Firewall y routers con VPN de alto rendimiento, así como software disponible como máquina virtual y Apps para los servidores Núbaro, Certificados internacionales de clase 3/EV, proveemos el servicio de VPN con encriptación IKE, mediante certificados Clase 3 y encapsulación TLS, cada empresa tiene unas necesidades concretas, nosotros nos ocupamos de que sus sistemas funcionen correctamente 24×7.

Arvet pone a su disposicion soluciones seguras para unificar oficinas en distintos paises….mas info aqui

Dejar un comentario

¿Quieres unirte a la conversación?Siéntete libre de contribuir